Índice

Uma falha na segurança de alguns roteadores aqui no Brasil fez com que muitos usuários se tornassem expostos para um golpe, que está sendo conhecido como GhostDNS. Essa falha no botnet permite que as configurações de DNS desses roteadores sejam alteradas e com isso seja possível ter acesso a informações de navegação como por exemplo, a sites de compras online ou até mesmo de bancos.

Com isso, é preciso tomar algumas medidas de cautela pra evitar que o roteador se torne um alvo da falha e o usuário uma vítima em potencial. Primeiro é preciso verificar se o roteador está na lista dos que foram expostos a falha, a partir daí seguir alguns passos para ficar protegido. Existe também uma dica do que fazer caso o roteador já tenha sido afetado.

Quais são os roteadores afetados pelo GhostDNS?

A Qihoo360, empresa que detectou a falha e os ataques aos roteadores, já liberou uma lista dos modelos que foram afetados:

- AirRouter AirOS

- Antena PQWS2401

- C3-TECH Router

- Cisco Router

- D-Link DIR-600

- D-Link DIR-610

- D-Link DIR-615

- D-Link DIR-905L

- D-Link ShareCenter

- Elsys CPE-2n

- Fiberhome

- Fiberhome AN5506-02-B

- Fiberlink 101

- GPON ONU

- Greatek

- GWR 120

- Huawei

- Intelbras WRN 150

- Intelbras WRN 240

- Intelbras WRN 300

- LINKONE

- MikroTik

- Multilaser

- OIWTECH

- PFTP-WR300

- QBR-1041 WU

- Roteador PNRT150M

- Roteador Wireless N 300Mbps

- Roteador WRN150

- Roteador WRN342

- Sapido RB-1830

- TECHNIC LAN WAR-54GS

- Tenda Wireless-N Broadband Router

- Thomson

- TP-Link Archer C7

- TP-Link TL-WR1043ND

- TP-Link TL-WR720N

- TP-Link TL-WR740N

- TP-Link TL-WR749N

- TP-Link TL-WR840N

- TP-Link TL-WR841N

- TP-Link TL-WR845N

- TP-Link TL-WR849N

- TP-Link TL-WR941ND

- Wive-NG routers firmware

- ZXHN H208N

- Zyxel VMG3312

Acessando o painel de controle do roteador

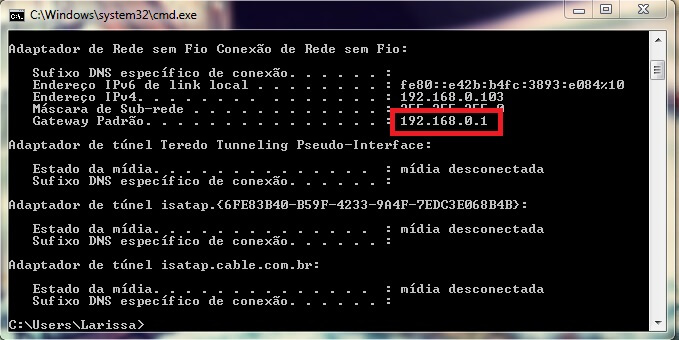

O primeiro passo para se proteger da ameaça é saber como acessar as configurações do roteador. Para isso, é preciso acessar primeiro o prompt de comando para descobrir qual é o IP, ou gateway padrão.

1 – Primeiro vá em pesquisar no menu inicial ou apenas aperte a tecla do Windows do seu teclado e a letra r (Win + r) para abrir o executar. Digite cmd e aperte enter.

2 – Com o prompt de comando aberto, digite ipconfig e em seguida dê enter novamente.

3 – Entre as informações que vão surgir na tela, procure pela Gateway Padrão. Anote esse número.

Mudando a senha e login do roteador

Uma das formas de proteção contra o ataque é mudar a senha de acesso e o login. Para fazer isso você vai precisar do número anotado no passo anterior. Vale lembrar que esse tutorial foi feito com um roteador da TPLink.

1 – Escreva o número na barra de pesquisa do seu navegador e aperte enter. Antes de entrar, ele vai te pedir um login e senha e se você nunca mudou, ambos são “admin” (sem aspas).

2 – Vá na opção “System tools” no menu a esquerda, e em seguida clique em “Password”.

3 – Você terá que escrever primeiro o nome de usuário atual e em seguida a senha atual para conectar a sua internet. Mais abaixo você deve colocar a novo nome de usuário, a nova senha, e em seguida confirmar a nova senha escrevendo mais uma vez. Clique em “Save” e reinicie o roteador.

Impedindo o acesso remoto

A principal forma de ataque acontece através de um acesso remoto ao roteador, por isso é necessário impedir que isso seja permitido. Siga os passos:

1 – Novamente acesse a página de configuração do roteador escrevendo na barra de pesquisa do navegador o gateway padrão.

2 – Vá na opção “Security” e em seguida na “Remote management”. Onde está escrito o IP 255.255.255.255, coloque apenas 0.0.0.0

3 – Clique em Save e reinicie o roteador.

Roteador atualizado

Outra dica importante é manter o seu roteador sempre atualizado, afinal de contas só assim ele pode ter toda a segurança necessária para se livrar de novas ameaças. Para isso, antes é preciso ir até o site do seu roteador e fazer o download do arquivo de atualização do firmware. No caso da TPLink, clique aqui e selecione o seu modelo.

1 – Novamente acesse a página de configuração do roteador escrevendo na barra de pesquisa do navegador o gateway padrão.

2 – Vá em “System Tools” mais uma vez, mas dessa vez escolha a opção “Firmware Upgrade”.

3 – Clique em “Browse” e selecione o arquivo que você baixou através do site para atualização. Em seguida clique em “Upgrade”.

Mudança de DNS

Outra etapa importante para evitar o uso do DNS no ataque é mudar, tanto no computador quanto no próprio roteador.

No roteador:

1 – Novamente acesse a página de configuração do roteador escrevendo na barra de pesquisa do navegador o gateway padrão.

2 – Vá na opção “DHCP” e em seguida na “DHCP Settings”. Onde tem “Primary DNS” e “Secondary DNS” coloque 1.1.1.1 e 1.0.0.1 respectivamente. Esses são os IPS da Cloudflare, mas se você tiver outro de sua preferência também poderá coloca-lo.

No computador:

1 – Vá em pesquisar no Windows e digite “Conexões de rede”.

2- Clique com o botão direito do mouse em cima da conexão e em seguida em Propriedades.

3 – Dê um clique duplo em Protocolo IP versão 4 para abrir as configurações.

4 – Na parte de servidor DNS selecione a opção para escrever um e repita os mesmos valores do roteador. Nesse caso o IP 1.1.1.1 para o servidor preferencial e 1.0.0.1 para o alternativo.

Seu roteador já foi infectado?

Para quem já teve o roteador exposto e atacado, ou até mesmo alguém que tem essa suspeita, a solução ideal é a de resetar o aparelho. Isso pode também ser feito pelo painel de controle acessado pelo navegador.

Basta ir na opção “System Tools”, e em seguida em “Factory Defaults”. Clique no botão Restore.

É importante passar por todas essas dicas, principalmente essa última, para ficar totalmente protegido contra a falha conhecida como GhostDNS. E mesmo que seu roteador não esteja na lista divulgada, ainda assim vale a pena se prevenir.

Descubra mais sobre Showmetech

Assine para receber nossas notícias mais recentes por e-mail.